Hallo zusammen,

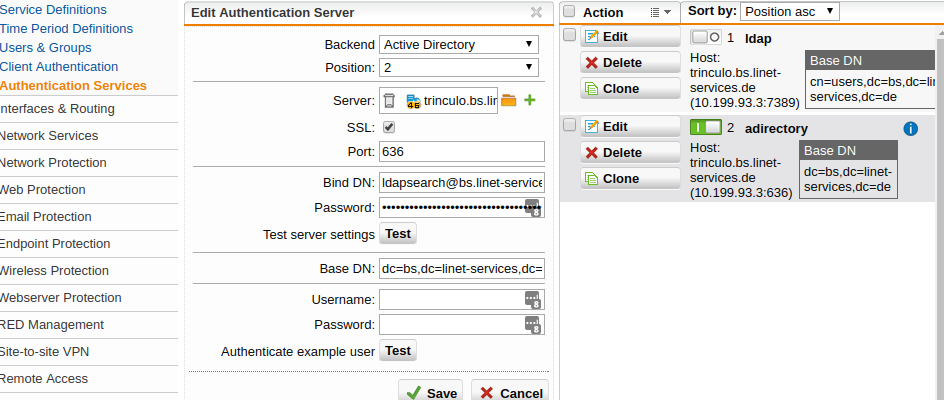

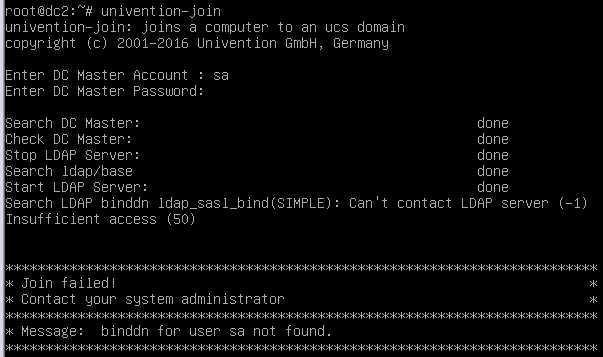

ich nutze seit ca. einem Jahr ein UCS als Domänencontroller für div. Windows-PCs. Bisher hat alles wunderbar funktioniert. Seit dem Update auf die “Version ist 4.1-1 errata153” habe ich das Problem, dass der Proxyserver keine Benutzerinfos mehr per AD + LDAP Bind abfragen kann. Der Proxy meldet “Error: Server exists and accepts connections, but bind to ldap://172.16.1.1:389 failed with this Bind DN and Password” .

Es wurden allerdings keine Benutzerdaten / Kennwörter geändert. Bis zum Update hat es ja funktioniert.

Mit den verwendeten Zugangsdaten kann ich mich auch an die UCS-Seite anmelden.

Wo kann ich suchen, damit ich den Proxy wieder an den DC bringe?

Leider habe ich von Linux gar keine Ahnung. Daher kann ich auch nicht mit Logs etc. dienen.

Ich werde versuchen, alle eure Fragen zu beantworten.

LG Ralf

P.S.

Leider hat mich auch das Studiom des Forums nicht weitergebracht. Daher stelle ich mein Problem hier vor, auch wenn es die Lösung schon irgendwo gibt. Dann wäre der Link zur Lösung toll.